TP-LINK-WR941N-CVE-2017-13772复现

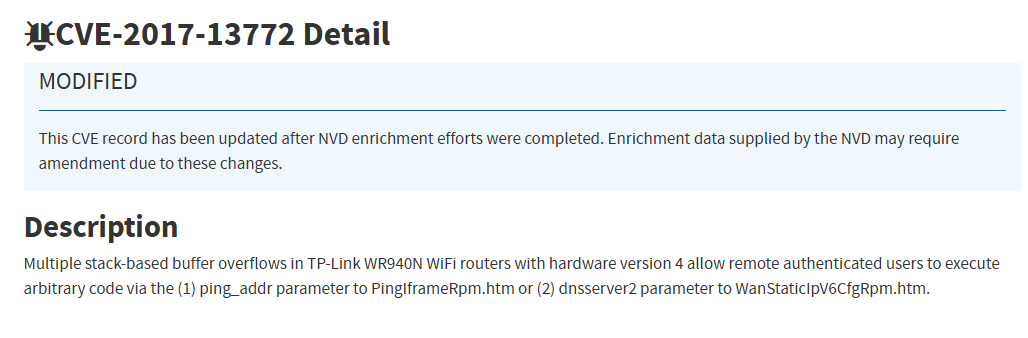

漏洞描述

固件下载

固件解压

这里有个坑,如果不是最新版本的binwalk,解压之后还要用其他工具解压,我试了网上的所有办法,但可能是环境问题,导致都没成功,最后编译了一个binwalkv3,可以直接提取;

漏洞分析

还是坑;

环境配置的话前面mips的文章就好了;(但注意是大端序,需要下载大端序的镜像)

调试的话把gdbserver传到虚拟机的/tmp即可;但是起服务时一直在报错,

1 | open device ar7100_gpio_chrdev failed |

可能需要某个驱动,这里我还是没有模拟成功;

那就简单分析一下漏洞得了;

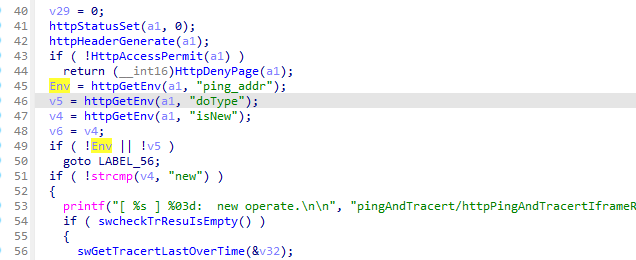

还是通过recvform回溯到main函数,之后根据漏洞描述搜索字符串ping_addr

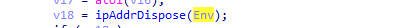

之后追踪参数Env,

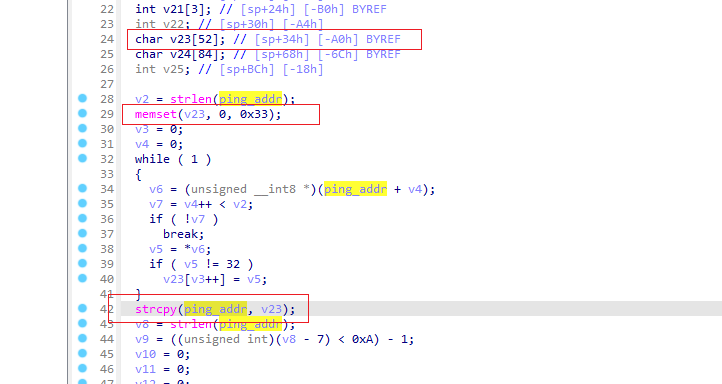

跟进这个函数

发现有strcpy这种在路由器栈溢出漏洞的经典函数,但是IDA分析会有问题,该程序是大端序,实际上是strcpy(v23, ping_addr),IDA分析的有些问题。

总结

实际上我在分析该漏洞前是满心欢喜的,因为网络上的文章都是进行了调试以及对于mips架构的shellcode编写的学习,而经历了许多环境搭建问题后,我觉得我对于漏洞复现环境搭建哈市学习到了很多,但这题是因为我没有设备的原因还是因为我模拟环境的步骤有问题,我还没有什么头绪。

- 标题: TP-LINK-WR941N-CVE-2017-13772复现

- 作者: Berial

- 创建于 : 2025-03-29 17:41:52

- 更新于 : 2025-03-29 19:48:08

- 链接: https://berial.cn/posts/TP-LINK-WR941N-CVE-2017-13772复现.html

- 版权声明: 本文章采用 CC BY-NC-SA 4.0 进行许可。

评论